Лечение сайта

Что делать, если сайт взломан?

Проверьте домашний компьютер

Для восстановления работоспособности взломанного сайта в первую очередь проверьте компьютер, на котором работаете.

Зараженный компьютер может быть причиной компрометации сайта, и наоборот – заражение сайта может быть лишь целью получить несанкционированный доступ к компьютеру, с которого будет выполнен вход на сайт.

Удостоверьтесь в том, что:

- ОС компьютера обновлена до последней версии;

- антивирус в фоновом режиме проверяет оперативную память и файлы;

- браузер обновлен до последней версии, на нем отключены ненужные плагины;

- компьютер проверен на наличие вредоносных программ (malware, malicious software), которые могли внедриться в браузер или сменили его настройки. Для этого можно использовать бесплатную версию Malwarebytes или другое аналогичное решение.

Антивирусная программа должна быть обновлена и содержать самую свежую базу сигнатур вирусов.

Опытным пользователям также рекомендуем проверить настройки файрвола на вашем компьютере и настройки маршрутизатора, через который вы подключены к сети, если у вас есть к нему доступ.

Если компьютер готов противостоять сетевым угрозам, то можно приступить к последовательному выполнению наиболее важных этапов по восстановлению взломанного сайта.

Следует понимать, что нет четкой инструкции по лечению сайта, поскольку, в отличие от персонального компьютера, на сервере, на котором работает сайт, может быть заражение на уровне операционной системы и/или на уровне служб:

- веб-сервера;

- ftp-доступа;

- почты;

- и/или кода вашего сайта;

- и т.д.

Смените пароли

Поменяйте пароли к хостингу и, если у вас отдельный регистратор доменного имени, то и пароли от панели управления доменами (DNS-записями).

Если вы не нашли пункта меню смены пароля, то обратитесь к соответствующим разделам документации на сайте вашего хостинг-провайдера и/или регистратора доменного имени. Не забывайте, что всегда можно задать вопрос в службу поддержки.

2. Активируйте двухфакторную авторизацию.

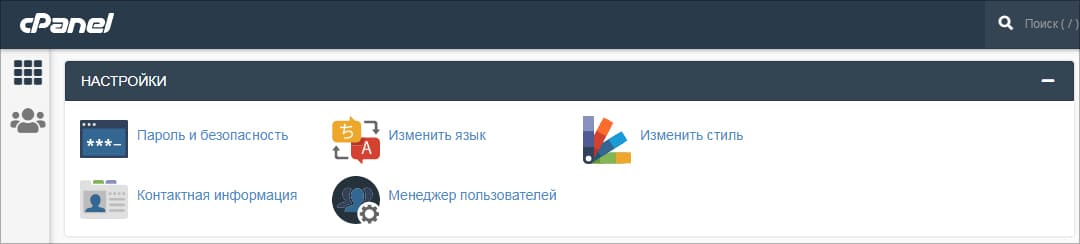

3. Смените пароль от панели управления хостингом, например, cPanel, ISPmanager, DirectAdmin или др.

Перед сменой пароля от панели управления рекомендуем сделать полный бэкап зараженного сайта (или виртуальной машины, в зависимости от типа вашего хостинга) и бэкап базы данных. Если что-то пойдет не так с восстановлением системы, то у вас будет шанс вернуться назад к моменту заражения системы и снова повторить действия по лечению сайта.

4. В панели управления хостингом измените пароль:

- FTP-пользователя;

- суперпользователя root базы данных MySQL и пароли всех других пользователях базы данных;

- к почтовым аккаунтам.

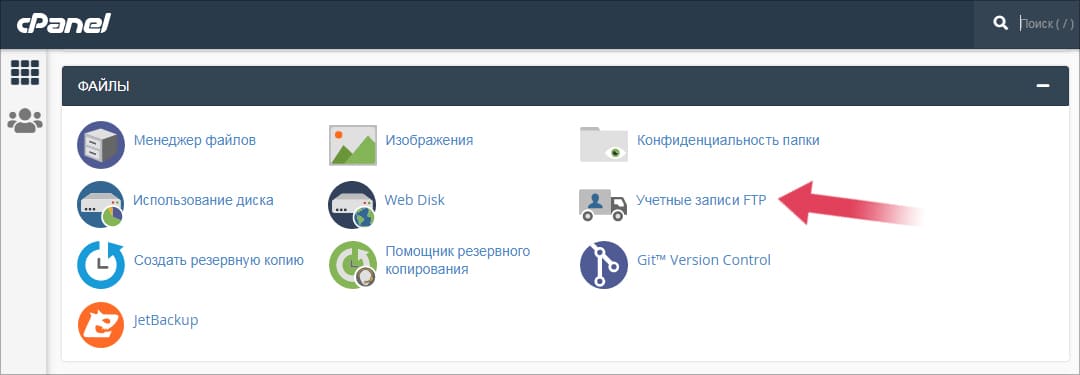

Например, в cPanel есть специальная встроенная учетная запись для получения полного FTP-доступа к сайту и вторая – для доступа к логам сервера.

Пароли этих специальных записей совпадают с паролем к панели администрирования, поэтому смена пароля cPanel повлияет и на FTP-доступ (см. раздел: Настройки - Пароль и безопасность).

Не забудьте сменить пароли для дополнительных учетных записей FTP-доступа, если они были добавлены ранее (см. раздел: Файлы - Учетные записи FTP).

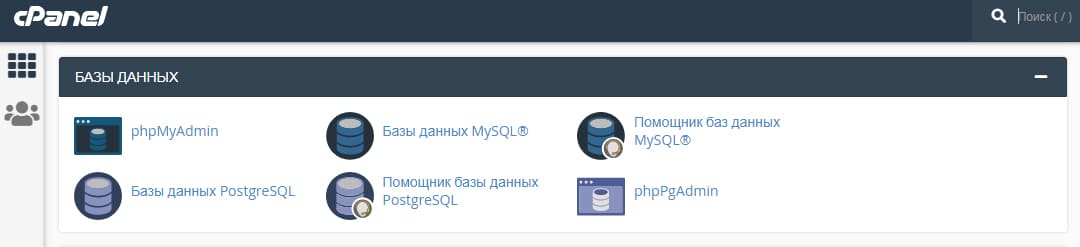

Если вы используете MySQL, то следует сменить пароли всех пользователей базы данных (см. раздел: Базы данных - Базы данных MySQL).

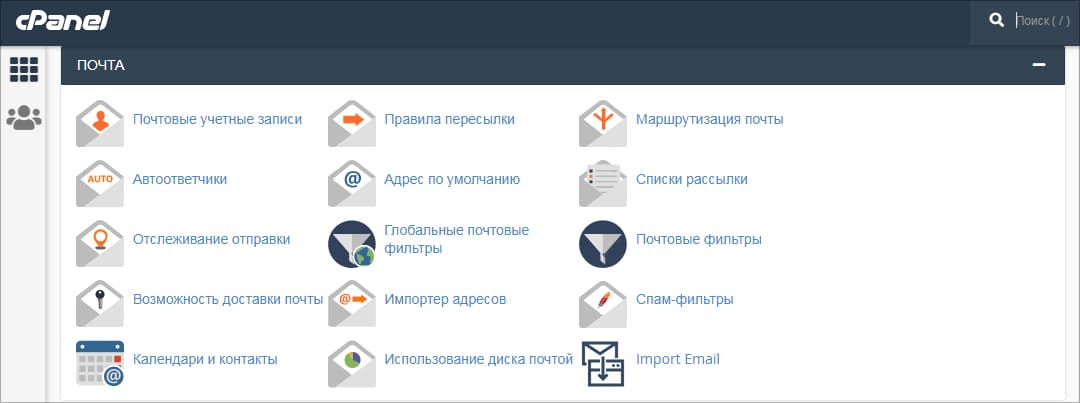

Если вы добавляли e-mail-аккаунты, то необходимо поменять и их пароли (см. раздел: Почта - Почтовые Учетные Записи).

5. Если у вас виртуальный сервер (VPS/VDS) или выделенный сервер (Dedicated), то у вас есть опция смены пароля от виртуальной машины через панель управления хостингом. В противном случае, вы сможете сменить пароль, только получив доступ через удаленное соединение с вашей виртуальной машиной или выделенным сервером.

Для этого вам понадобится:

- доступ по протоколу SSH для Linux;

- RDP-соединение для операционной системы Windows.

После входа на удаленный сервер и смены пароля суперпользователя или администратора следует сменить пароли к службам FTP, почтовым аккаунтам и базе данных.

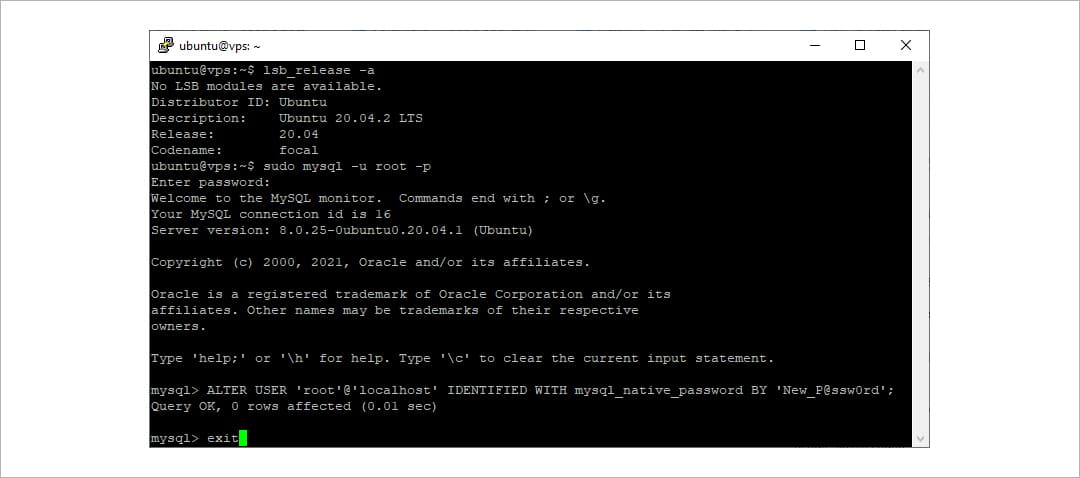

Например, в VPS с Ubuntu 20.04 для смены пароля MySQL потребуется SSH-соединение (также не забывайте использовать только стойкие пароли):

На текущем этапе смены паролей нужно четко понимать, что со сменой паролей вы сами можете нарушить работоспособность вашего сайта. Например, сменив пароль к базе данных MySQL, вы лишаете доступа систему управления содержимым вашего сайта (CMS) к базе данных, вызывая ошибку на сайте, вроде: нет соединения с базой данных.

Поэтому после смены пароля доступа к базе данных нужно будет получить доступ к конфигурационному файлу вашей CMS и изменить в нем значения. Например, для системы WordPress – это файл "wp-config.php", где нужно поменять значение в строке:

define('DB_PASSWORD', 'yourpassword');

Главное на этом этапе – не забыть новые пароли от ваших ресурсов.

Найдите уязвимость

Поиск места, где злоумышленник мог получить доступ к вашему ресурсу, следует начать с анализа журнала поведения системы – лог-файлов.

Лог-файлы хранятся в каталоге /var/log или доступны через панель управления хостингом. В них обратите внимание на:

- информацию об активности по протоколу ssh: /var/log/auth.log или /var/log/secure. Сведения в этих файлах помогут понять, смог ли кто-то, кроме вас, получить вход на сервер;

- логи веб-сервера или базы данных предоставят сведения о том, не появляются ли ошибки работы соответствующих служб и т.п.

Если вы даже ничего не обнаружили в лог-файлах, то все равно сделайте их резервную копию, на случай, если вам понадобится в дальнейшем все-таки понять, где была уязвимость вашего сервера.

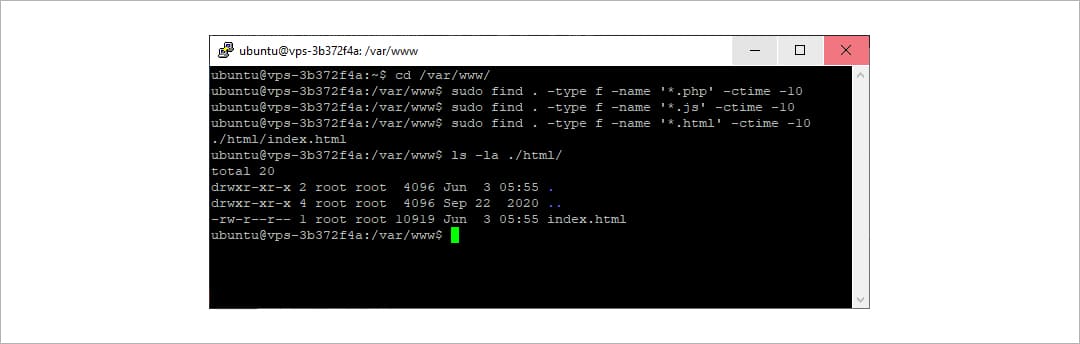

Следующий шаг - обратитесь к файловой системе и проверьте, не было ли изменений в файлах кода вашей CMS, ее плагинов и тем за последние 5–10 дней. В случае, если вы найдете новые файлы или недавно измененные, то следует просмотреть их содержимое, возможно, там и найдется место, через которое злоумышленник скомпрометировал ваш сайт. Например, вы можете обнаружить странные скрипты, внедренные в код CMS, или подозрительный код.

На этом этапе нужны навыки программирования на том языке, на котором написан ваш сайт.

Если у вас есть доступ к терминалу сервера, то для поиска недавно измененных файлов можно выполнить команду:

find

В случае, если они есть, то можно проверить, какие изменения были внесены по сравнению с резервной копией командой:

diff file1 file2

Если это файл *.php и в нем добавились строки: base64, gzuncompress, eval, exec, system и т.п., то, скорее всего, это и есть зловредный код.

Если вы не уверены, что нашли внедренный злоумышленником код, но видите, что файлы движка CMS недавно изменились, то целесообразно их заменить из резервной копии сайта или кардинально переустановить CMS.

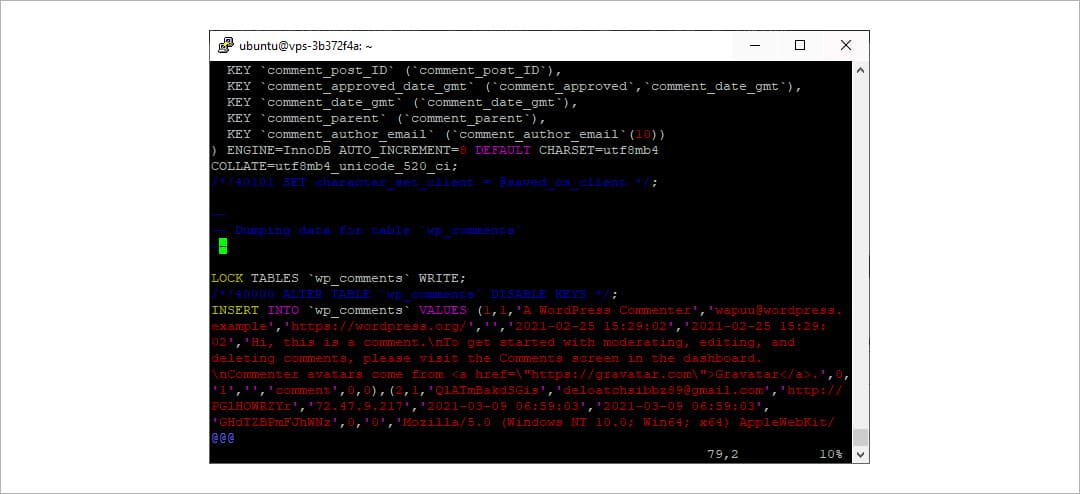

Затем просмотрите дамп базы данных. Это обычный текстовый файл, содержащий SQL-код. В базе данных размещается текстовый контент вашего сайта, сведения о пользователях, комментарии и т.п. Следовательно, если в дампе базы данных вы обнаружите код, например, а JavaScript, PHP, подозрительные SQL-команды или др., то это в подавляющем большинстве будет маркером взломщика, которому удалось внедрить зловредный код в базу данных.

При анализе дампа базы данных обратите внимание на таблицы с постами, комментариями. Если среди текста и SQL-команд есть подозрительные вкрапления кода, то специалисту будет несложно их увидеть. В нашем примере все в порядке.

Найдите вирус на сайте

На этом этапе вы уже загрузили себе на компьютер дамп файловой системы и базы данных. Желательно их разархивировать и проверить антивирусом.

Наш выбор – это специализированные антивирусы для сайтов. В большинстве случаев бесплатные версии антивирусов только показывают, чем заражен сайт, но не лечат. Платная версия антивируса для сайтов позволит и вылечить ваш сайт. Выбор остается за пользователем. Отметим, что на данном этапе важен сам факт обнаружения вируса.

Антивирусные средства для сайтов можно разделить на четыре категории:

- антивирусы для сервера, работающие на уровне операционной системы;

- антивирусы для сервера, проверяющие ресурсы хостинга. Такое решение может быть доступно через панель управления виртуальным хостингом;

- антивирус как скрипт сайта. Пользователь может установить такой антивирус на своем хостинге. Но особенность такого антивируса в том, что это программа на языке PHP, и она имеет доступ только к файловой системе вашего сайта;

- онлайн-сервис для проверки сайта на вирусы.

Какой антивирус выбрать?

ClamAV

Выбрать свободный антивирус ClamAV - это универсальное решение. Этот антивирус кроссплатформенный, он подходит для Linux, BSD и Windows. Его можно установить на компьютер или в панель управления. Базы вирусов обновляются каждые 4 часа. На рынке бесплатных антивирусов этот антивирус в топе, но он не специализируется на поиске вредоносных программ на сайте. ClamAV устанавливается достаточно просто, например, в Ubuntu это будет команда:

# apt update && apt install clamav clamav-daemon

Проверить, что установка антивируса выполнена корректно, можно с использованием файла, имитирующего вирус: https://www.eicar.org/?page_id=3950. Этот файл проекта EICAR не является вирусом, поэтому свою систему вы не заразите:

# cd /var/www/html

# wget http://www.eicar.org/download/eicar_com.zip

Linux Malware Detect (LMD)

Если вы используете виртуальный хостинг на Linux, то рекомендуем применять Linux Malware Detect (LMD).

Установить LMD, или его еще называют MalDet, очень просто: нужно сначала загрузить последнюю версию антивируса:

# wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

Затем его распаковать:

# tar -xvf maldetect-current.tar.gz

и запустить инсталляционный скрипт:

#./install.sh

Конфигурация антивируса расположена по пути: /usr/local/maldetect/conf.maldet.

Для запуска MalDet используем команду:

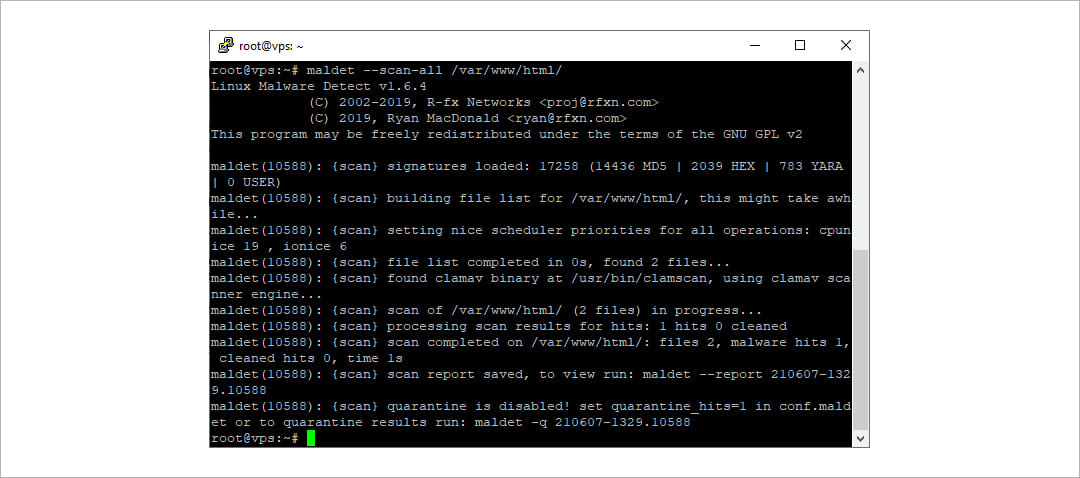

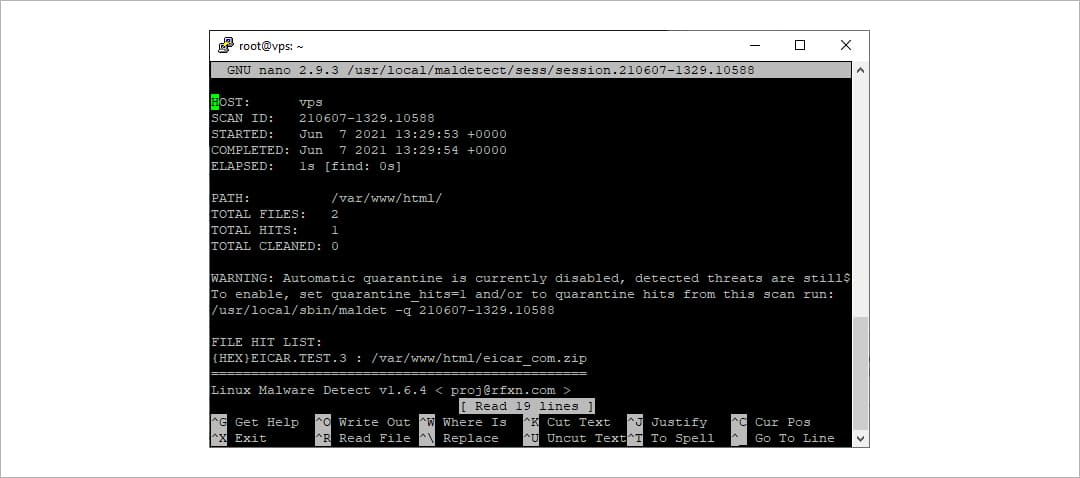

# maldet --scan-all /var/www/html/

По завершении сканирования антивирус подскажет команду для просмотра отчета о сканировании и, если понадобится, то и команду, по которой подозрительные файлы будут перемещены в карантин.

Если у вас виртуальный хостинг

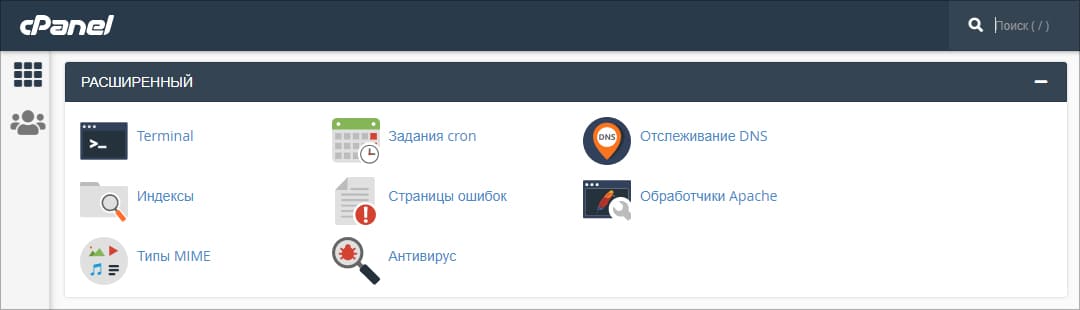

Если у вас виртуальный хостинг, то очень вероятно, что ваша панель управления содержит интерфейс запуска антивируса, который настроил провайдер. Например, в cPanel это будет раздел: Расширенный - Антивирус.

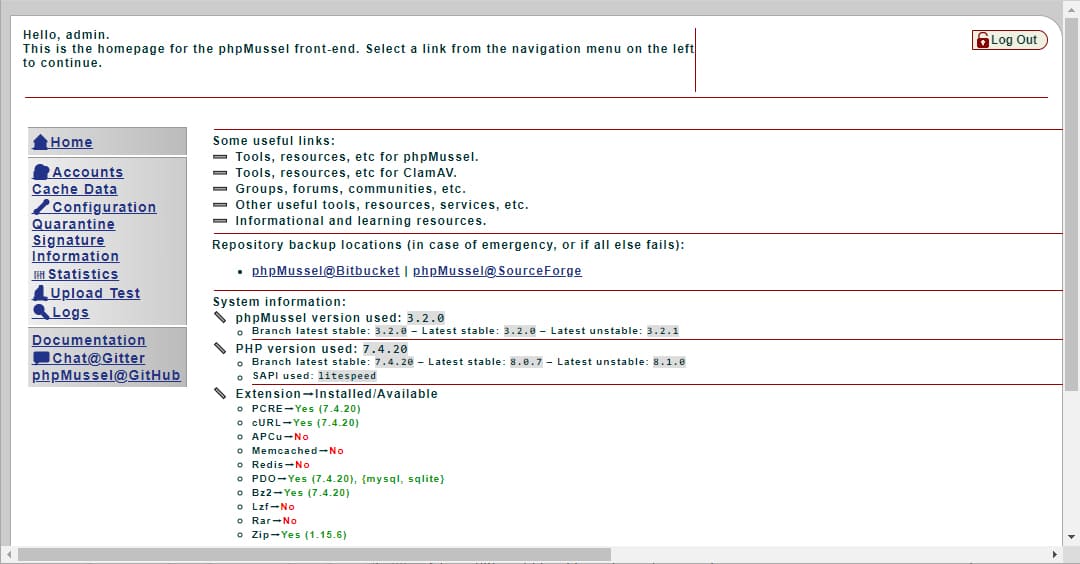

phpMussel

В случае, если у вас нет SSH-доступа к виртуальной машине, и хостер не предоставляет доступ к антивирусу из панели управления, то можно самостоятельно установить phpMussel. Это антивирус, использующий базу сигнатур ClamAV и нацеленный на работу в среде виртуального хостинга. Поскольку phpMussel представляет из себя PHP-скрипт, то его очень просто развернуть.

В базовом варианте установка phpMussel осуществляется при помощи менеджера зависимостей в PHP - Composer, но значительно проще воспользоваться готовой сборкой phpMussel/Examples. Это готовый zip-архив, который нужно распаковать в каталог вашего виртуального сервера, обычно, /public_html/.

Запустив скрипт example-frontend.php, можно настроить и протестировать phpMussel. Такое решение можно рекомендовать, если ваш сайт позволяет загружать пользователям файлы на сервер, и стоит задача проверить эти файлы на вирус. В противном случае проще воспользоваться внешним сервисом для проверки сайта.

Недостатком внешних сервисов является то, что они не имеют полного доступа ко всем файлам вашего сервера, а также они не проверяют исходный код сайта. Однако у внешнего сервиса есть огромное преимущество: его не нужно устанавливать, и такой сервис готов к проверке вашего сайта моментально.

Самыми популярными онлайн-сканерами являются:

Sucuri SiteCheck проверит веб-сайт на наличие известных вредоносных программ, вирусов, статуса в черном списке, ошибок веб-сайта, устаревшего программного обеспечения и вредоносного кода. Разработчики этого сервиса предоставляют и платные услуги по комплексному мониторингу состояния сайта, лечению, а также можно заказать услуги бекапа и файрвола.

VirusTotal позволяет проанализировать не только веб-сайт, но и подозрительные файлы.

CXS (ConfigServer eXploit) - очень хорошее решение для Linux ОС, работает в связке с ClamAV. Сервис сканирует почти все виды скриптов и файлов, особенно те, которые были изменены недавно, проактивно мониторит систему и лечит файлы. Полный перечень функций можно найти на сайте. Этот инструмент платный (60 долларов), но это одноразовый платеж.

Virusdie - достаточно популярный сервис среди хостеров. Virusdie не надо устанавливать на компьютер. Нужно зарегистрироваться на сервисе и подключить его к своему ресурсу, добавив уникальный файл синхронизации в корневой каталог сайта.

В большинстве случаев вы заметите аномалии в поведении сайта и начнете сканировать его раньше, чем вирус найдут поисковые системы. В противном случае, если поисковик обнаружит, что ваш сайт заражен, то вам придется по окончании лечения еще посетить специальную страницу поисковой системы, чтобы подать заявку на исключение сайта из списка подозрительных.

Например, Google Безопасный просмотр позволяет узнать статус вашего сайта. Если все-таки поисковик раньше вас определил сайт как небезопасный, то после лечения следует воспользоваться рекомендациями этой поисковой системы по восстановлению репутации сайта.

Методы восстановления работоспособности сайта

Одним из самых простых вариантов восстановления работоспособности сайта является восстановление из бэкапа, который не содержит вредоносного кода и не претерпел изменений вследствие вторжения на сервер и т.д.

В этом случае следует:

- удалить все файлы из каталога с файловой системой вашего сайта;

- удалить базу данных;

- заново залить из резервной копии все файлы сайта;

- восстановить базу данных (не забыв при этом, что мы уже сменили пароль к базе данных и это нужно обязательно учесть, отредактировав файл настроек движка сайта).

Однако даже восстановление из резервной копии не принесет успеха, если сама резервная копия уже содержит вредоносный код. Поэтому перед восстановлением системы нужно проверить содержимое резервной копии. Но бывают случаи, когда бекап просто не поможет, например, был изменен контент сайта и эти изменения не попали в бекап. Тогда нужно выбрать между восстановлением сайта с потерей данных и выполнением действий по удалению вредоносного кода.

Если использование антивируса не принесло результатов:

1. Поместите в локальную копию каталог сайта с файлами, которые были загружены пользователями, например, содержимое медиа-библиотеки в WordPress или др.

2. Проанализируйте эти файлы. В них должны быть только картинки и/или файлы, которые разрешено было загружать на сайт, например, документы в pdf-формате или др.

3. После этого проверьте все файлы штатным антивирусом на вашем компьютере. Помните, что резервную копию зараженного сайта и дамп базы данных мы оставляем нетронутыми на случай неудачного восстановления работоспособности сайта.

4. Затем удалите с хостинга все файлы зараженного сайта и базу данных. Теперь создайте новую базу данных и заново установите CMS, загрузите и активируйте все плагины и тему сайта.

5. Установку CMS, расширений и темы следует выполнять из исходных кодов, загруженных с сайтов, которым можно доверять, например, с сайта разработчиков или ресурса, рекомендованного разработчиками вашей CMS. В случае наличия обновлений выполните обновления CMS, плагинов и темы до их последней версии.

6. Получив "чистую установку" CMS, загрузите предварительно сохраненные файлы, которые были загружены пользователями вашего сайта во время его работы. Затем восстановите резервную копию базы данных.

И, пожалуй, самый сложный путь для лечения сайта – это восстановление его работоспособности без переустановки движка CMS.

В этом случае используйте подсказки антивируса о том, в каком месте у вас проблемы с кодом и вручную или автоматически его удалите.

Просмотрите файлы и базу данных вручную, чтобы убедиться в отсутствии уязвимостей.

Этот подход требует навыков работы с кодом сайта и его программной составляющей. Мы не ставим себе целью научить этому, но даем ниже подсказки, на что обратить внимание.

Ищите в файлах следующее:

- Слова "exploit", "shell", "javascript" и самое главное - "iframe", а также фразы unescape, eval, String.fromCharCode и document.write;

- В CSS часто прячут вредоносный код за атрибутом behavior;

- Картинки сложно лечить от вирусов, поэтому их нужно либо удалить, либо заменить на "здоровые";

В базе данных (которую вы сохраняете на компьютер и открываете текстовым редактором, вроде NotePad++) ищите слово "iframe" и удалите его; - Хакеры-неумехи часто создают файлы, вроде wzxp.php, которые по названию явно не входят в обычные файлы CMS, поэтому ищите и удалите такие файлы;

- Найдите все файлы .htaccess и посмотрите, чтобы в них не было вредоносного кода или перенаправлений (redirect) на чужие сайты;

- Наличие base64-кода, как правило, означает, что он вредоносный. Вот пример такого кода: "TWFuIGlzIGRpc3Rpbmd1aXNoZWQsIG5vdCBvbmx5IGJ5IGhpcyByZWFzb24sIGJ1dCBieSB0aGlzIHNpbmd1bGFyIHBhc3Npb24gZnJvbSBvdGhlciBhb";

- Подозрительным также считают использование eval(), которая выполняет код, указанный в команде, или функции preg_replace(), позволяющей выполнить поиск и замену по шаблону, указанному в параметрах команды.

Возможно, это путь, по которому придется пройти, если у вас кастомная тема, сделанная на заказ, которая создается именно под ваш сайт, учитывая особенности дизайна и поведения компонентов сайта. Если в такой теме найден вредоносный код, то, однозначно, придется внимательнее отнестись к лечению сайта, проанализировав, что послужило причиной, приведшей к уязвимости именно вашей темы. То же справедливо и для кастомных плагинов, которые расширяют функциональность вашей CMS. В отличие от ядра CMS, готовых тем и плагинов, которые поддерживают множество разработчиков, кастомные решения могут иметь больше уязвимостей. В таком случае очень многое зависит от профессионализма разработчиков таких решений.

Смените пароли еще раз

Снова поменяйте пароли от всего (FTP-доступ к сайту, панель управления хостинга\домена, админ-панель сайта, почтовые ящики, базы данных MySQL и их пользователи). И еще раз проверьте сайт на вирусы. И не забывайте о пользователях вашего сайта. Посмотрите, не появились ли странные учетные записи пользователей, удалите ненужные и проверьте соответствие прав доступа, например, не получил ли какой-то пользователь прав на доступ выше, чем ему необходимо для работы с сайтом.

Улучшайте безопасность сайта

Если просто удалить вирусы с сайта и не следовать этим рекомендациям , то есть большая вероятность, что вирус снова вернется через определенное время. Кроме всего прочего, уязвимость может скрываться в ПО хостера. Если взломают сайт вашего "соседа" по серверу, то вирус может перейти и к вам, поэтому иногда помогают либо обращение в техническую поддержку, либо смена самого хостинг-провайдера.

Помните, что лечение сайта нужно производить в максимально короткие сроки, т.к. поисковики выбрасывают из своего поиска сайты, которые содержат опасный код и могут навредить пользователям. А вернуться на прежние позиции в поисковых системах будет очень сложно.

Что нужно делать, даже если сайт не взломан?

1. Делайте бэкап сайта и базы данных

Многие хостеры обещают сами делать резервные копии сайтов и баз данных, но лучше держать этот процесс под контролем. Поломки случаются у всех, и это не зависит от того, насколько большая и надежная хостинг-компания. Скрипты перестают работать абсолютно так же, как и оборудование выходит из строя, будь то сервер известного хостера или сервер вашей компании.

Хостеры не делают каждый день полную копию сайта и баз данных, а только тех файлов, которые были изменены, поэтому не ленитесь и сделайте сами полную копию сайта и желательно храните ее на удаленном сервере, а не на своем компьютере.

2. Проверяйте компьютер на вирусы

Регулярно проверяйте компьютер на вирусы и удаляйте их. Используйте антивирус ClamAV, который зарекомендовал себя как надежный и который регулярно поддерживается разработчиками (обновляется и исправляются разные баги).

Задайте график автоматического запуска проверки компьютера на вирусы, но мы не рекомендуем давать ему право автоматически удалять все зараженные файлы. Все же лучше четко понимать, что происходит на компьютере и для чего.

3. Регулярно проверяйте сайт на наличие вирусов

Особенно важно проверять сайт на вирусы после установки какого-то плагина/модуля/темы, даже если они и скачаны с официального сайта.

Если у вас есть опыт лечения сайтов и вы хотите им поделиться, то пишите об этом в комментариях. Мы добавим это в свою статью, чтобы другие вебмастера могли воспользоваться информацией и спасти свои сайты. А если у вас есть вопросы, то задавайте их прямо здесь. Наши эксперты стараются очень быстро на них отвечать.

Комментарий эксперта

Дмитрий Филатов, CEO Founder в Fozzy.com Каждый клиент — полноправный владелец своего хостинг-аккаунта, но он не может полностью контролировать все, что размещает, так как часто для работы сайта используется CMS сторонней разработки, которая, словно черный ящик, всегда имеет в себе ряд уязвимостей. Информация об уязвимостях находится в открытом доступе и используется злоумышленниками для взлома CMS и загрузки на хостинг вредоносных файлов. В итоге без ведома клиента на хостинг попадают вирусы, программы для рассылки спама, узлы ботнетов и так далее. |

Провайдеры с виртуальным хостингом

| Rank | Хостинг | Клиенты | Оценка | Отзывы |

|---|---|---|---|---|

| 1 | 205000

|

5.0 | 466 | |

| 2 | 577930

|

5.0 | 500 | |

| 3 | 1450000

|

4.9 | 171 |

Провайдеры с безопасным хостингом

| Rank | Хостинг | Клиенты | Оценка | Отзывы |

|---|---|---|---|---|

| 1 | 1450000

|

4.9 | 171 | |

| 2 | 21000

|

4.8 | 421 | |

| 3 | 65000

|

4.7 | 308 |

От панели управления зависит ваше удобство в настройке хостинге\сайта.

Большинство качественных хостингов из нашего ТОПа используют удобные панели управления, поэтому рекомендуем больше внимания уделить другим параметрам при выборе.

Облачный хостинг - распределение нагрузки на несколько серверов, если сервер с вашим сайтом перегружен или не работает. Это гарантия того что пользователи в любом случае смогут видеть ваш сайт. Но это дорогая, более сложная опция, которую предоставляют далеко не все провайдеры.

Виртуальный хостинг - подходит для большинства проектов начального уровня с посещаемостью до 1000 человек в сутки. В таком хостинге мощность сервера делится между несколькими хостинговыми аккаунтами. Услуга проста в настройке даже для новичков.

VPS - подходит для более сложных проектов с достаточно большой нагрузкой и посещаемостью до 10000 человек в сутки. Здесь мощность сервера фиксированная для каждого виртуального сервера, при этом сложность настройки увеличивается.

Выделенный сервер - нужен для очень сложных и ресурсоемких проектов. Для вас выделяют отдельный сервер,мощность которого будете использовать только вы. Дорого и сложно настраивать.

Размещение и обслуживание вашего собственного сервера в дата-центре хостинга - это не очень популярная услуга и требуется в исключительных случаях.

CMS - это система управления контентом сайта. Хостеры стараются для каждой из них делать отдельный тариф или упрощать установку. Но в целом это больше маркетинговые ходы, т.к. у большинства популярных CMS нет специальных требований к хостингу, а те что есть - поддерживаются на большинстве серверов.

Виртуализация - это создание виртуальной среды на физическом сервере, позволяющая запускать требуемые ПО без затрагивания процессов, совершаемых другими пользователями сервера. С её помощью ресурсы физического сервера распределяются между виртуальными (VPS/VDS). Основные виды: аппаратная (KVM), паравиртуализация, виртулизация на уровне ОС (OpenVZ).

Абузоустойчивый хостинг - компании, которые разрешают размещать практически любой контент, даже запрещенный (спам, варез, дорвеи, порнографические материалы). Такие компании не удаляют контент вашего веб-сайта при первой же жалобе (“абузе”).

Безлимитный хостинг - хостинг у которого отсутствуют лимиты на количество сайтов, БД и почтовых ящиков, трафик, дисковое пространство и т.д. Обычно это больше маркетинговый трюк, но можно найти что-то интересное для себя.

Безопасный хостинг - тот, где администрация постоянно обновляет ПО установленное на серверах, устанавливает базовую защиту от DDoS-атак, антивирус и файерволлы, блокирует взломанные сайты и помогает их "лечить".

Защита от DDOS - компании, которые предоставляют хостинг с защитой от DDoS-атак. Такие пакеты ощутимо дороже обычных, но они стоят своих денег, так как ваш сайт будет защищен от всех видов сетевых атак.

Тестовый период - предоставляется хостером бесплатно на 7-30 дней, чтобы вы могли удостовериться в его качестве.

Moneyback - период на протяжении которого хостер обязуется вернуть деньги, если вам не понравится хостинг.

Настоятельно рекомендуем не покупать слишком дешевый хостинг! Как правило с ним очень много проблем: сервер иногда не работает, оборудование старое, поддержка долго отвечает или не может решить проблему, сайт хостера глючит, ошибки в регистрации, оплате и т.д.

Также мы собрали тарифы от тысяч хостеров, чтобы вы могли выбрать хостинг по конкретной цене.

На языке программирования PHP и базах данных MySQL сейчас работает большинство сайтов. Они же поддерживаются практически всеми современными хостингами.

ASP.NET - платформа для разработки веб-приложений от Майкрософт.

ОС - операционная система, установленная на сервере хостинга. Мы рекомендуем размещать на серверах с Linux, если нет особых требований у разработчиков сайта.